تا به حال به این فکر کردهاید که چطور میشود هزینه زیرساخت را پایین آورد ولی امنیت را از دست نداد؟

خرید یک مرکز داده خصوصی یا سرور اختصاصی واقعی برای بسیاری از شرکتها و استارتآپها، هزینهبر و در شرایط فعلی کاملاً غیرمنطقی است. از طرف دیگر سرورهای عمومی هرچند قیمت مناسبی دارند، اما امنیت پایینی دارند و نمیتوان اطلاعات حساس را به آنها سپرد.

حالا تصور کنید راهی وجود داشته باشد که بتوان در دل همان سرورهای عمومی ارزانقیمت، یک بخش کاملاً اختصاصی و ایزوله داشت؛ جایی که امنیت حفظ شود، اما همچنان از مزایای ابر عمومی مثل هزینه پایین استفاده کنید. دقیقاً به این قسمت VPC یا Virtual Private Cloud میگویند. در ادامه با جزئیات بیشتری دربارهی این فناوری آشنا میشویم.

VPC چیست؟

سرویسهای ابری در حالت کلی به دو نوع اصلی تقسیم میشوند:

- ابر خصوصی (Private Cloud): ایمنی و کنترل بالا.

- ابر عمومی (Public Cloud): اشتراکی و هزینه پایین.

هرکدام از این دو مدل مزایای خود را دارند، اما همیشه بین امنیت و هزینه باید یکی را انتخاب کرد. حالا تصور کنید اگر بهترین ویژگیهای هر دو نوع را در کنار هم قرار دهیم چه میشود؟ نتیجه همان چیزی است که به آن میگوییم VPC.

« VPC فضایی است در ابر عمومی که بهصورت اختصاصی برای یک سازمان پیکربندی میشود تا منابعش را با امنیت بالا و هزینهی منطقی در اختیار بگیرد. »

در ضمن VPC زیرمجموعهای از مدل خدمات IaaS (Infrastructure as a Service) است. در ایران سازمانهای مالی، بانکی، فناوری اطلاعات، شرکتهای بزرگ نرمافزاری و مجموعههایی که با دادههای حساس کار میکنند از این مدل استفاده میکنند.

کاربرد اصلی VPC چیست؟

اصلیترین کارکرد VPC این است که یک محیط خصوصی و کنترلشده در فضای ابری برایتان فراهم کند تا بتوانید فعالیتهای زیر را با امنیت بالا انجام دهید:

- میزبانی وبسایتها و اپلیکیشنهای سازمانی

- اجرای کدها و فرایندهای پردازشی

- ذخیره و مدیریت دادههای حساس

- آزمایش و توسعهی نرمافزارها در محیطی امن

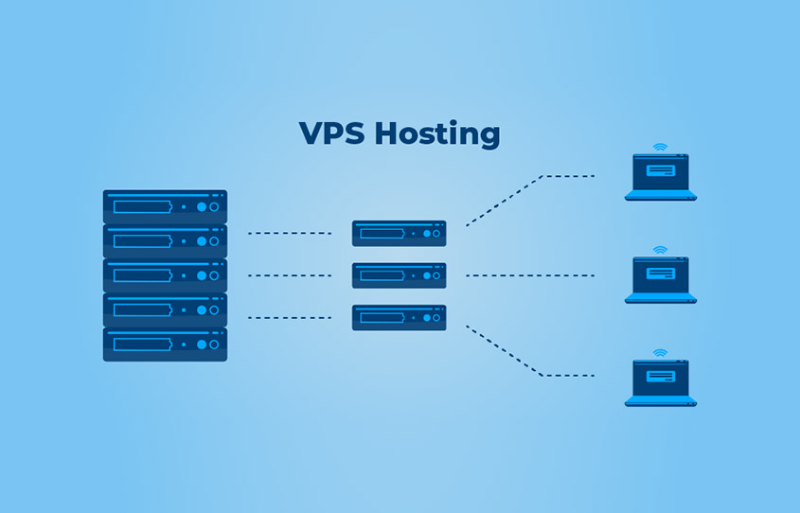

VPC چگونه کار میکند؟

اکنون میرسیم به چگونگی فعالیت این سرورها، کلیت عملکرد VPC بر پایهی جداسازی منابع شما از سایر کاربران ابر عمومی است.

برای انجام این کار، VPC از چندین مؤلفهی اصلی استفاده میکند که هرکدام وظیفهی خاصی در شبکه دارند. در جدول زیر این اجزا را معرفی کردهایم:

|

نام |

توضیح |

|

زیرشبکه (Subnet) |

محدودهای از آدرسهای IP که منابع شما در آن قرار دارند. |

|

زیرشبکه عمومی (Public Subnet) |

برای منابعی که باید به اینترنت متصل شوند مانند وبسرورها. |

|

زیرشبکه خصوصی (Private Subnet) |

مخصوص منابع داخلی که نباید از بیرون در دسترس باشند. |

|

جدول مسیریابی (Route Table) |

مجموعهای از قوانین برای هدایت ترافیک بین Subnetها و Gatewayها. |

|

دروازه اینترنت (Internet Gateway) |

مسیر ارتباط بین منابع داخلی و اینترنت را ایجاد میکند. |

|

دروازه NAT (NAT Gateway) |

اجازه میدهد منابع خصوصی به اینترنت دسترسی پیدا کنند بدون آنکه مستقیماً در معرض دید باشند. |

|

شبکه خصوصی مجازی (Virtual Private Network) |

ارتباط امن و رمزگذاریشده بین شبکه داخلی شرکت و VPC را برقرار میکند. |

آشنایی با امنیت VPC

همانطور که گفتیم، یکی از اهداف اصلی VPC ایجاد توازن میان امنیت و انعطافپذیری است. اما امنیت چیزی نیست که تنها با یک تنظیم ساده به دست بیاید.

در معماری VPC چندین لایهی امنیتی مکمل وجود دارد که هرکدام بخش خاصی از شبکه را محافظت میکنند. در ادامه به سه مؤلفهی کلیدی آن اشاره شده است:

۱. Security Groups

در سادهترین سطح، Security Group مانند دیواری محافظ در اطراف هر Instance (سرور مجازی) عمل میکند. شما مشخص میکنید چه پورتها یا IPهایی مجازند به این سرور دسترسی داشته باشند. نکتهی جالب این است که قوانین در Security Group فقط از نوع اجازه (Allow) هستند، یعنی چیزی بهعنوان «ممنوعیت مستقیم» وجود ندارد.

این ساختار بهصورت Stateful کار میکند، به این معنا که اگر یک درخواست خروجی مجاز باشد، پاسخ آن نیز بهطور خودکار پذیرفته میشود.

۲. Network ACLs

در لایهی بعدی، Network ACL (Access Control List) قرار دارد. این بخش در سطح Subnet عمل میکند و کنترل ترافیک را با دقت بیشتری در اختیار مدیر شبکه قرار میدهد.

۳. VPC Flow Logs

در سطح نظارتی، VPC Flow Logs وجود دارد که همهی جریانهای داده را ثبت و قابل بررسی میکند — از ترافیک مجاز گرفته تا تلاشهای ناموفق برای اتصال.

مدیران شبکه با بررسی Flow Logs میتوانند الگوهای رفتاری غیرعادی، حملات احتمالی یا اشکالات عملکردی را به سرعت تشخیص دهند.

با ترکیب این سه مؤلفه — Security Groups، Network ACLs و VPC Flow Logs — محیطی ایجاد میشود که هم ایزوله است و هم انعطافپذیر.

مزایا و معایب VPC را بشناسید!

با تمام ویژگیهایی که گفتیم، VPC در دنیای رایانش ابری یکی از انعطافپذیرترین گزینههاست؛ اما بینقص هم نیست.

یکی از مهمترین مزایای VPC امنیت بالای آن است. در این ساختار شما بهصورت جزئی میتوانید تعیین کنید چه کسی، از کجا و با چه پورت یا پروتکلی به منابع دسترسی داشته باشد.

مزیت دوم انعطافپذیری در طراحی شبکه است. در VPC شما محدود به ساختار ازپیشتعریفشدهی سرویسدهنده نیستید؛ میتوانید Subnetهای مختلف با سطح دسترسی متفاوت ایجاد کنید، مسیرهای ارتباطی اختصاصی بسازید و حتی چندین شبکه را به هم متصل کنید.

سومین مزیت مدیریت هوشمند هزینههاست. در VPC فقط برای منابعی هزینه میپردازید که واقعاً استفاده میکنید. با طراحی بهینهی ترافیک و تنظیم دقیق مسیرها، میتوان مصرف پهنای باند و هزینههای نگهداری را بهطور قابلتوجهی کاهش داد، بدون اینکه کیفیت سرویس قربانی شود.

اما در کنار این مزایا، چند نقطهضعف هم دارد:

- پیکربندی اولیه و نگهداری آن برای افراد تازهکار سخت است.

- نیاز به درک عمیق مفاهیم شبکه، امنیت و مدیریت دسترسی دارد.

- در صورت طراحی اشتباه، میتواند باعث کندی ارتباط یا اختلال در دسترسی به سرویسها شود.

موارد استفاده از VPC در دنیای واقعی

با توجه به این مزایا و محدودیتها، VPC در پروژههایی بیشتر استفاده میشود که امنیت و مقیاسپذیری شبکه برایشان اولویت دارد.

برای مثال شرکتهایی که دادههای حساس کاربران را ذخیره میکنند، یا سرویسهایی که تراکنش مالی انجام میدهند (مثل پلتفرمهای فینتک، بانکها یا استارتاپهای بیمه دیجیتال) تقریباً همیشه از VPC استفاده میکنند.

همچنین سازمانهایی که زیرساخت میکروسرویس دارند و میخواهند هر بخش از سیستم را جدا نگه دارند، با کمک VPC به طراحی ساختار قابلمدیریتتری میرسند.

لازم به ذکر است که کسبوکارهای کوچکتر یا سرویسهایی که نیاز به کنترل دقیق شبکه ندارند به سراغ مدلهای سادهتر ابری میروند.

ارائهدهندگان اصلی VPC در جهان

چند شرکت بزرگ فناوری، خدمات VPC اختصاصی خود را عرضه میکنند:

- AWS VPC – قدرتمندترین گزینه با اکوسیستم غنی.

- Google Cloud VPC – تمرکز بر اتصال بینمنطقهای سریع.

- Azure Virtual Network (VNet) – ادغامشده با سایر سرویسهای مایکروسافت.

- Alibaba Cloud VPC – محبوب در بازار آسیا.

مراحل طراحی و ایجاد یک VPC در AWS

اگر بخواهید یک VPC از پایه بسازید، باید مراحل زیر را دنبال کنید:

- تعیین محدوده IP: محدودهای مانند 10.0.0.0/16 را انتخاب کنید که با سایر شبکههای داخلی تداخل نداشته باشد.

- انتخاب Region و Availability Zoneها: برای افزایش پایداری، از چند AZ استفاده کنید.

- طراحی Subnetها: بر اساس نیازهای عمومی، خصوصی یا فقط VPN آنها را تقسیم کنید.

- تعریف Gatewayها: مشخص کنید کدام Subnet باید از Internet Gateway و کدام از NAT Gateway استفاده کند.

- ایجاد قوانین امنیتی: Security Groupها و NACLها را با دقت تنظیم کنید.

- راهاندازی VPN در صورت نیاز: برای اتصال امن بین شبکه داخلی و VPC.

مقایسهی VPC با مدلهای دیگر ابر

در آخرین بخش نگاهی به ویژگیهای VPC، ابر عمومی و خصوصی میاندازیم:

|

ویژگی |

ابر عمومی |

ابر خصوصی |

VPC |

|

امنیت |

پایینتر |

بسیار بالا |

بالا و قابل تنظیم |

|

هزینه |

کم |

زیاد |

متوسط |

|

مقیاسپذیری |

بسیار بالا |

محدود |

بالا |

|

کنترل شبکه |

محدود |

کامل |

تقریباً کامل |

|

انعطاف در پیادهسازی |

زیاد |

متوسط |

زیاد |

جمعبندی

Virtual Private Cloud راهکاری مدرن برای سازمانهایی است که میخواهند از سرعت و مقیاسپذیری ابر عمومی بهره ببرند، اما در عین حال امنیت یک زیرساخت خصوصی را در اختیار داشته باشند. با طراحی درست Subnetها، تعریف سیاستهای امنیتی دقیق و استفاده از قابلیتهایی مانند VPN و Flow Logs، میتوان محیطی ساخت که هم به راحتی قابل گسترش باشد و هم ایمن بماند.

سوالات متداول (FAQ)

۱. آیا میتوان چند VPC را به هم متصل کرد؟

بله، با استفاده از قابلیت VPC Peering میتوان چند VPC را بهصورت مستقیم به یکدیگر متصل کرد.

۲. آیا منابع داخل یک VPC میتوانند بهصورت پیشفرض به اینترنت متصل شوند؟

خیر، فقط منابع موجود در Subnet عمومی از طریق Internet Gateway به اینترنت دسترسی دارند.

۳. تفاوت NAT Gateway با VPN در VPC چیست؟

NAT برای اتصال یکطرفهی منابع خصوصی به اینترنت استفاده میشود، درحالیکه VPN ارتباط دوطرفه و رمزگذاریشده بین شبکه داخلی و VPC برقرار میکند.