در مراحل توسعه نرمافزار، سرعت و نوآوری دو فاکتور همیشه پررنگاند. شرکتها هر روز به دنبال تحویل سریعتر محصول و افزودن قابلیتهای جدید هستند. اما در میان این همه شتاب، یک فاکتور اغلب نادیده گرفته میشود: امنیت.

بسیاری از تیمها تمرکزشان را صرف تکمیل پروژه میکنند و بعد از انتشار تازه به فکر وصلههای امنیتی میافتند. در حالی که توسعهدهندگان حرفهای مسیر دیگری را انتخاب کردهاند؛ آنها از DevSecOps استفاده میکنند، رویکردی که آمده تا امنیت را از گوشهی فراموششدهی پروژه، به مرکز فرآیند توسعه برگرداند.

DevSecOps چیست؟

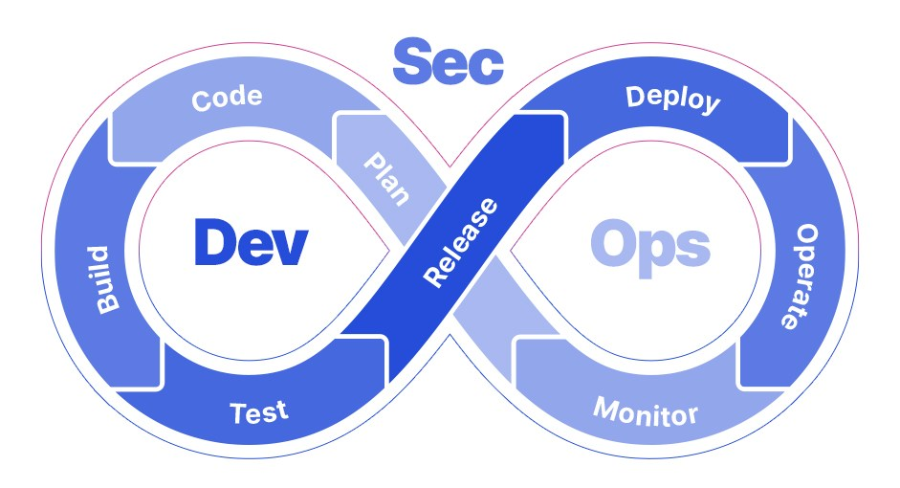

DevSecOps از سه واژهی Development (توسعه)، Security (امنیت) و Operations (عملیات) ساخته شده است. رویکردی که با این هدف طراحی شده:

امنیت باید بخشی از روند ساخت نرمافزار باشد، نه مرحلهای که بعد از انتشار به آن فکر کنیم.

در مدلهای قبلی توسعهدهندگان کد مینویسند، تیم عملیات آن را منتشر میکند و در آخرین مرحله، بخش امنیت بعد از وقوع مشکل وارد عمل میشود. اما DevSecOps میگوید: «امنیت باید از همان خط اول کد حضور داشته باشد.»

چرا DevSecOps شکل گرفت؟

زمانی که فناوریهای ابری و کانتینرسازی به اندازه کافی رشد کردند، سرعت توسعه بسیار بالا رفت و از همیشه بیشتر شد. در چنین محیطی، اگر امنیت بهصورت جداگانه بررسی شود، پروژهها آسیبپذیر خواهند بود و برای همین هم DevSecOps شکل گرفت. این فناوری در واقع ادامهی طبیعی DevOps است، با این تفاوت که امنیت را از ابتدا در روند توسعه ادغام میکند.

DevSecOps چه تفاوتی با DevOps دارد؟

برای درک بهتر، تصور کنید در تیمی کار میکنید که وظیفهاش رساندن سریع محصول به کاربر است. این همان DevOps است که تمرکز روی سرعت دارد. اما در DevSecOps، همان تیم هنوز با سرعت حرکت میکند، ولی حالا در هر مرحله یک فیلتر امنیتی هم فعال است.

به جدول زیر نگاهی بیندازید تا تفاوتها را به شکل خلاصهتر ببینید و راحتتر در ذهن نگه دارید:

|

جنبه مقایسه |

DevOps |

DevSecOps |

|

تمرکز اصلی |

سرعت و همکاری |

امنیت در کنار سرعت |

|

نقش امنیت |

در انتهای فرآیند |

از ابتدای طراحی |

|

ابزارها |

CI/CD، Docker، Jenkins |

CI/CD همراه با SAST، DAST، SCA و ابزارهای امنیتی |

|

فرهنگ کاری |

توسعه سریع |

توسعه امن و پایدار |

سه هسته اصلی DevSecOps: فرهنگ، اتوماسیون، شفافیت

سه رکن بنیادی DevSecOps شامل:

۱. فرهنگ همکاری

امنیت دیگر مسئولیت یک تیم جداگانه نیست. توسعهدهندگان و کارشناسان امنیت باید کنار هم کار کنند. وقتی همه درگیر امنیت باشند، خطاها زودتر کشف میشوند.

۲. اتوماسیون

دومین هسته اتوماسیون است:

در DevSecOps، تستهای امنیتی بهصورت خودکار اجرا میشوند. یعنی بعد از هر commit، کد بهطور خودکار بررسی میشود تا اگر باگی وجود داشت، قبل از استقرار کشف شود.

۳. شفافیت

و در آخر شفافیت. این هسته میگوید، هر عضو تیم باید بتواند وضعیت امنیت پروژه را ببیند. گزارشهای متمرکز به همه نشان میدهند در چه نقطهای قرار داریم و چه مشکلاتی وجود دارد.

ارکان فکری DevSecOps؛ از فرهنگ تا اجرا

هر سازمان برای اجرای DevSecOps باید چند پایهی اصلی را در ساختار خود پیاده کند:

امنیت در چرخه توسعه (Shift Left Security)

ایدهی “جابجایی امنیت به چپ” یعنی اقدامات امنیتی باید از همان لحظهای آغاز شوند که طراحی و کدنویسی شروع میشود، نه زمانی که محصول آمادهی انتشار است.

امنیت بهعنوان کد (Security as Code)

در این روش، سیاستها، پیکربندیها و قوانین امنیتی در قالب کد نوشته و در مخزن نسخهبندی (Repository) ذخیره میشوند. این یعنی هر تغییر امنیتی مستند، قابل بازبینی و قابل تکرار است. بهجای پیکربندی دستی فایروال یا IAM، اسکریپتهایی تعریف میشود که همان تنظیمات را بهصورت خودکار و دقیق اعمال میکنند.

تستهای خودکار و پیوسته

در خط لوله CI/CD، ابزارهایی مثل SAST و DAST کد را قبل از استقرار تحلیل میکنند. این تحلیلها بهصورت خودکار در هر بار استقرار اجرا میشوند تا کوچکترین خطا نادیده نماند.

نظارت دائمی و واکنش سریع

امنیت در DevSecOps هیچوقت متوقف نمیشود. حتی پس از انتشار، سیستمها با ابزارهایی مانند SIEM و CSPM بهصورت ۲۴ ساعته تحت نظارت هستند.

مراحل پیادهسازی DevSecOps را بشناسید!

برای آنکه DevSecOps واقعاً در سازمان اجرا شود، باید مرحلهبهمرحله پیش رفت.

گام اول: آغاز با طراحی امن

نقطهی شروع DevSecOps، جایی است که هنوز هیچ خطی از کد نوشته نشده است. تیم باید از همان فاز طراحی، مدل تهدید (Threat Modeling) را تعریف کند؛ یعنی بهصورت دقیق ببیند چه دادههایی حساساند، چه نوع حملاتی امکان دارد رخ بدهد و کدام بخشها نیاز به رمزگذاری، احراز هویت یا کنترل دسترسی دارند.

گام دوم: آموزش تیم توسعه

در مرحله دوم، توسعهدهندگان باید درک کنند امنیت صرفاً وظیفهی تیم IT نیست. آموزش مفاهیمی مانند کدنویسی امن (Secure Coding)، مدیریت اسرار (Secrets Management) و بهروزرسانی وابستگیها بهصورت منظم ضروری است.

گام سوم: انتخاب ابزارهایی که با تیم هماهنگاند

ابزارهایی که با خط لوله CI/CD سازگارند، کلید موفقیت DevSecOps هستند. برای مثال:

- SAST برای بررسی امنیت کد منبع

- DAST برای تست برنامه در حال اجرا

- SCA برای تحلیل وابستگیها و کتابخانههای متنباز

گام چهارم: خودکارسازی برای اطمینان

هرچقدر مداخلهی انسانی کمتر شود، ریسک خطا نیز کمتر است. در DevSecOps، خودکارسازی بهویژه در مرحلهی تست امنیتی اهمیت زیادی دارد. اسکریپتهای امنیتی، Pipelineهای خودکار و ابزارهای اسکن مداوم باید طوری تنظیم شوند که در هر Push یا Merge، وضعیت امنیتی کد ارزیابی شود.

گام پنجم: رشد، پایش و اصلاح

امنیت هیچوقت به پایان نمیرسد. DevSecOps یک حلقهی پیوسته از پایش، یادگیری و اصلاح است.

تیمها باید با ابزارهای پایش امنیتی مثل SIEM (Security Information and Event Management) یا CSPM (Cloud Security Posture Management) رفتار سیستم را زیر نظر بگیرند، گزارشها را تحلیل کنند و در صورت مشاهدهی الگوهای مشکوک، سیاستها را بهروزرسانی کنند.

4 مزیت DevSecOps برای سازمانها

اجرای DevSecOps به مرور زمان مزایای چشمگیری ایجاد میکند:

- تحویل نرمافزار امنتر در زمان کوتاهتر

وقتی امنیت در خط لوله توسعه قرار دارد، مشکلات امنیتی زودتر کشف میشوند.

- کاهش هزینههای رفع آسیبپذیری

هرچه خطا زودتر شناسایی شود، هزینه اصلاح آن کمتر است.

- افزایش اعتماد کاربران

کاربران وقتی بدانند دادههایشان در محیطی امن نگهداری میشود، وفادارتر خواهند بود.

- همراستایی با قوانین و استانداردها

به کمک DevSecOps نرمافزار با الزامات امنیتی و انطباقی (Compliance) همخوانی بیشتری دارد.

در مسیر اجرای DevSecOps به 3 چالش دقت کنید!

هر سازمانی در آغاز مسیر با موانعی روبهرو میشود. از جمله:

1. مقاومت فرهنگی

وقتی تیمها سالها با روش سنتی کار کردهاند، پذیرش تغییر دشوار است. ایجاد فرهنگ همکاری بین توسعه، عملیات و امنیت زمان زیادی میخواهد.

2. پیچیدگی ابزارها

تنوع زیاد ابزارهای امنیتی، انتخاب و ادغام آنها را دشوار میکند. سازمان باید با توجه به نیاز و اندازهی خود، ابزارهای درست را برگزیند.

3. کمبود مهارت امنیتی

توسعهدهندگانی که در حوزه امنیت تجربه ندارند، نیاز به آموزش هدفمند دارند تا بتوانند کد امن بنویسند.

یک نگاه واقعی: امنیت در عمل چگونه کار میکند؟

فرض کنید تیم شما روی یک اپلیکیشن بانکی کار میکند. در مدلهای سنتی بعد از انتشار نسخه آزمایشی، تیم امنیت چند هفته بعد آسیبپذیریها را کشف میکند. اما در DevSecOps، هر commit بلافاصله توسط ابزارهای خودکار بررسی میشود. اگر در کد شما کلید API اشتباه درج شده باشد، سیستم بهصورت خودکار هشدار میدهد و جلوی استقرار را میگیرد.

چگونه موفقیت DevSecOps را بسنجیم؟

برای فهمیدن اینکه DevSecOps در سازمان شما به بلوغ رسیده یا نه، به شاخصهای زیر نگاه کنید:

- زمان رفع آسیبپذیریها (MTTR)

- تعداد باگهای امنیتی قبل از استقرار

- میزان مشارکت تیمها در فرآیند امنیتی

- درصد تستهای خودکار امنیتی نسبت به تستهای دستی

جمعبندی

DevSecOps دغدغهاش امنیت است! یعنی ساخت نرمافزارهایی که از ابتدا امن متولد میشوند، نه اینکه بعداً وصلهپینه شوند. این رویکرد در سالهای اخیر در صنایعی مانند فینتک، سلامت دیجیتال و تجارت الکترونیک محبوب شده است؛ چون در این حوزهها هر آسیبپذیری کوچک میتواند خسارت مالی یا اعتباری سنگینی داشته باشد.

اگر امروز در موقعیتی هستید که سرعت توسعهتان بالا رفته ولی امنیت در گوشهای خاک میخورد، الان بهترین زمان برای حرکت به سمت DevSecOps است.

پرسشهای متداول (FAQ)

۱. آیا DevSecOps فقط برای سازمانهای بزرگ کاربرد دارد؟

خیر، حتی تیمهای کوچک هم میتوانند با چند ابزار ساده و آموزش مناسب از آن بهره ببرند.

۲. برای شروع DevSecOps به چه مهارتهایی نیاز است؟

درک مفاهیم DevOps، آشنایی با امنیت کدنویسی و توانایی کار با ابزارهای CI/CD پایههای اصلی شروع هستند.

۳. DevSecOps چقدر بر بهرهوری تیم تأثیر دارد؟

در کوتاهمدت کمی زمان یادگیری میطلبد، اما در بلندمدت باعث کاهش خطا و استرس تیم میشود.