تا حدود ۱۰ تا ۱۵ سال پیش، تمرکز اصلی تیمهای IT و امنیت در سازمانها روی دو موضوع مشخص بود:

دادههایی که ذخیره شدهاند و دادههایی که در شبکه جابهجا میشوند. به همین دلیل، رمزگذاری دیسکها، پایگاههای داده و ارتباطات شبکهای بهتدریج به یک استاندارد رایج تبدیل شد و تقریباً همه سازمانها از آن استفاده میکردند.

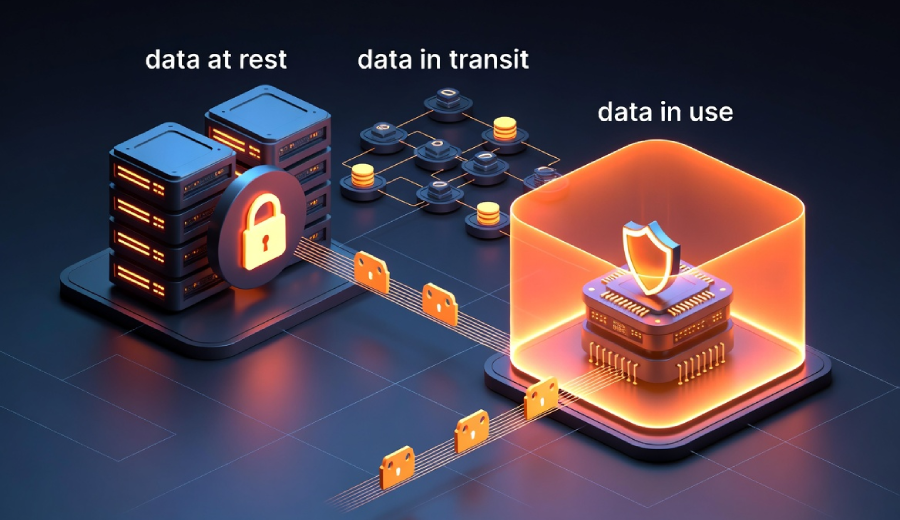

اما در این میان، یک بخش مهم عملاً بدون محافظ باقی مانده بود: داده در حال استفاده (Data in Use). منظور از داده در حال استفاده، اطلاعاتی است که برای پردازش وارد حافظه میشوند و در همان لحظه روی آنها محاسبات انجام میگیرد. در این وضعیت، دادهها بهصورت رمزگشاییشده در حافظه قرار میگیرند.

محاسبات محرمانه دقیقاً برای محافظت از همین دادهها بهوجود آمده است. دادههایی که نه ذخیره شدهاند و نه در حال انتقال هستند، بلکه در حال پردازشاند. امروزه تقریباً تمامی ارائهدهندگان معتبر جهانی خدمات ابری، از این فناوری بهعنوان یکی از پایههای امنیت پیشرفته خود استفاده میکنند.

محاسبات محرمانه چیست؟

محاسبات محرمانه یا Confidential Computing یک فناوری امنیتی پیشرفته در رایانش ابری و لبه است که داده و کد را در زمان اجرا داخل یک محیط ایزوله، درون پردازنده محافظت میکند.

در این مدل، داده برای پردازش دیگر بهصورت آشکار در حافظه رم قرار نمیگیرد و کل عملیات داخل یک «محفظه امن سختافزاری» انجام میشود. حتی دسترسیهای سطح بالا مانند Root یا Admin هم امکان مشاهده داده یا منطق پردازش را ندارند.

مشکل اصلی که Confidential Computing حل میکند!

بدون استفاده از فناوری Confidential Computing، سازمانها و کسبوکارها زمانی که دادههای حساس خود را برای پردازش به محیطهای ابری یا اشتراکی منتقل میکنند، ناچارند آنها را در حافظهای قرار دهند که از دید زیرساخت پنهان نیست.

در معماریهای سنتی، چون تمرکز اصلی روی رمزگذاری داده در حالت ذخیرهشده و در حال انتقال بود، دادهها هنگام پردازش در معرض تهدیداتی مثل:

- حملات Memory Dump

- تهدیدات داخلی (Insider Threats)

- سوءاستفاده در محیطهای چندمستاجره ابری

قرار میگرفتند.

محاسبات محرمانه این نقطه آسیبپذیر را حذف میکند و چرخه امنیت داده را کامل میسازد:

- رمزگذاری دادههای در حال استراحت (At Rest)

- رمزگذاری دادههای در حال انتقال (In Transit)

- محافظت از دادههای در حال استفاده (In Use)

نحوه کار محاسبات محرمانه چگونه است؟

برای فهم درست محاسبات محرمانه، باید ببینیم داده دقیقاً چه مسیری را طی میکند و در هر مرحله چه چیزی از آن محافظت میکند.

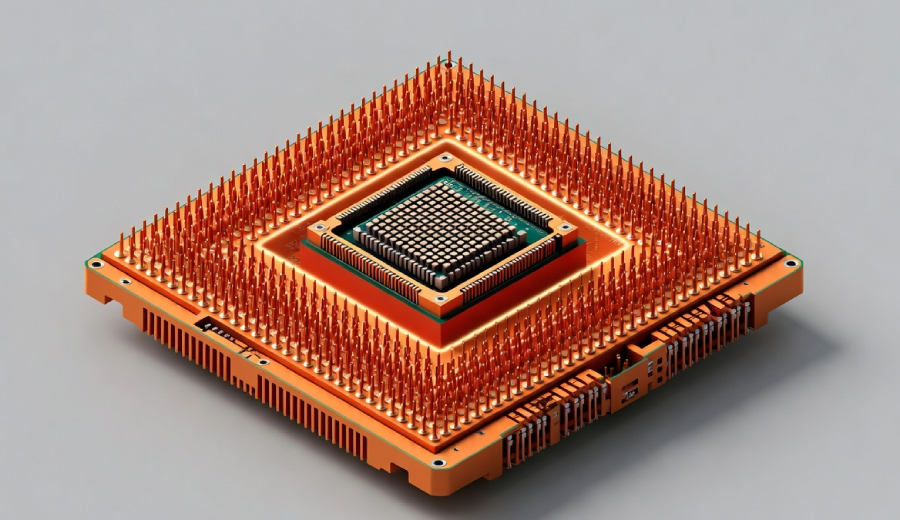

مرحله اول: ایجاد یک محیط امن درون پردازنده

همهچیز از پردازنده شروع میشود. پردازندههایی که از Confidential Computing پشتیبانی میکنند، قادرند یک فضای اجرایی کاملاً ایزوله درون خود ایجاد کنند. این فضا که به آن محیط اجرایی قابل اعتماد (TEE) گفته میشود، بخشی از خود CPU است، نه یک لایه نرمافزاری.

در این مرحله، یک محدوده حافظه اختصاصی در پردازنده تعریف میشود و دسترسی به این محدوده فقط برای کدی که داخل آن اجرا میشود مجاز است. بدین ترتیب، سایر بخشهای سیستم مانند سیستمعامل، هایپروایزر یا حتی مدیر سرور از محتوای این فضا جدا میمانند.

مرحله دوم: شکلگیری اعتماد از دل سختافزار

امنیت این اتاق امن به سیستمعامل یا تنظیمات نرمافزاری وابسته نیست. پایه اعتماد، خود سختافزار است. یعنی هر پردازنده دارای کلیدهای رمزنگاری خاصی است که از ابتدا در آن تعبیه شده و قابل استخراج یا تغییر نیستند.

در زمان روشن شدن سیستم، پردازنده بررسی میکند چه کدی در حال اجراست و زنجیره بوت بهصورت اندازهگیریشده کنترل میشود. فقط اگر همه اجزا سالم و تأییدشده باشند، محیط امن فعال میشود تا امکان اجرای پردازشهای محرمانه فراهم گردد.

مرحله سوم: اثبات امن بودن محیط قبل از ورود داده

تا اینجا هنوز هیچ داده حساسی وارد سیستم نشده است. پیش از ارسال داده، یک مرحله دیگر باید انجام شود و آن گواهیدهی یا Attestation است.

گواهیدهی به این شکل انجام میشود که پردازنده بهصورت رمزنگاریشده به مالک داده یا سرویس مربوطه اعلام میکند که یک محیط امن فعال شده است و مشخص میشود چه کدی دقیقاً قرار است اجرا شود. سپس ثابت میشود که این کد داخل همان محیط ایزوله و دستنخورده در حال اجراست. بعد از این تأیید، داده اجازه ورود به محیط پردازش را پیدا میکند.

مرحله چهارم: ورود داده و پردازش محرمانه

پس از تأیید محیط، داده رمزگذاریشده ارسال میشود و مستقیماً داخل محیط اجرایی امن رمزگشایی میگردد.

در این نقطه تفاوت اصلی با پردازش سنتی شکل میگیرد.

در طول پردازش:

- داده فقط داخل TEE بهصورت قابل استفاده وجود دارد

- محتوای حافظه برای خارج از پردازنده غیرقابل خواندن است

- هیچ نقطهای وجود ندارد که داده بهصورت آشکار در اختیار سیستمعامل یا مدیر سرور قرار گیرد

حتی اگر کسی به حافظه رم یا ماشین میزبان دسترسی کامل داشته باشد، چیزی جز دادههای رمزگذاریشده نخواهد دید.

مرحله پنجم: خروج کنترلشده نتایج

پس از پایان محاسبات، خروجی پردازش دوباره رمزگذاری میشود و فقط به گیرنده مجاز تحویل داده میشود. لازم به ذکر است که داده خام هرگز از محیط امن خارج نمیشود. در عمل سیستم میزبان در این مرحله فقط حکم یک مسیر عبور را دارد و هیچ دیدی نسبت به محتوای داده یا نتایج واقعی پردازش نخواهد داشت.

مزایا و معایب محاسبات محرمانه برای سازمانها

انتخاب محاسبات محرمانه برای فناوری امنیت سازمانها به معنی ایجاد بالاترین سطح حفاظت از داده در زمان پردازش است، اما مانند هر راهکار پیشرفتهی دیگری، در کنار مزایای امنیتی چشمگیر و ملاحظات اجرایی خاص خود را نیز دارد که باید همزمان بررسی شوند.

|

مزایا ✅ |

معایب ❌ |

|

✅ حفاظت در برابر تهدیدات داخلی دسترسی مدیران زیرساخت به داده و منطق پردازش بهطور کامل حذف میشود. |

❌ سربار عملکرد رمزگذاری و ایزولهسازی سختافزاری میتواند باعث افت جزئی کارایی شود. |

|

✅ امنیت واقعی در ابر عمومی جداسازی دادهها در محیطهای Shared بهصورت سختافزاری انجام میشود. |

❌ پیچیدگی پیادهسازی راهاندازی در برخی سیستمها نیازمند تنظیمات و تغییرات فنی است. |

|

✅ حفاظت از مالکیت فکری و مدلهای AI الگوریتمها و مدلهای یادگیری ماشین بهصورت محرمانه اجرا میشوند. |

❌ وابستگی به سختافزار خاص نیازمند پردازندههای سازگار با Confidential Computing است. |

|

✅ کمک به انطباق با مقررات رعایت استانداردهایی مانند GDPR و HIPAA سادهتر میشود. |

❌ چالش در محیطهای چندابری پیادهسازی یکسان در Multi-Cloud همیشه ساده نیست. |

|

✅ همکاری امن بین سازمانها امکان کار مشترک روی دادههای حساس فراهم میشود. |

❌ حساسیت به Attestation تنظیم نادرست گواهیدهی میتواند ریسک ایجاد کند. |

|

✅ تسریع مهاجرت به ابر سازمانها راحتتر بارهای کاری حساس را به ابر منتقل میکنند. |

❌ نیاز به دانش تخصصی بهرهبرداری صحیح نیازمند تیم فنی آگاه است. |

|

✅ پشتیبانی از Edge و IoT دادهها در دستگاههای کمکنترلشده نیز ایمن پردازش میشوند. |

❌ هزینه اولیه بالاتر سختافزار و سرویسهای مرتبط هزینه بیشتری دارند. |

کاربردهای Confidential Computing در دنیای واقعی

Confidential Computing از حدود سالهای ۲۰۱۸ تا ۲۰۲۰ بهصورت جدی وارد فضای تجاری شد و بهتدریج جای خود را در معماری امنیتی سازمانهای بزرگ باز کرد. امروز این فناوری در بسیاری از صنایع بهعنوان یک راهکار عملی برای پردازش امن دادههای حساس مورد استفاده قرار میگیرد. برای مثال در حوزههای زیر، کاربرد آن کاملاً ملموس است:

- سلامت و پزشکی

مراکز درمانی و پژوهشی از محاسبات محرمانه برای تحلیل دادههای بیماران، اجرای مطالعات بالینی و همکاری بین بیمارستانها استفاده میکنند.

- خدمات مالی و بانکی

مؤسسات مالی از Confidential Computing در بخشهایی مانند تشخیص تقلب، احراز هویت مشتریان (KYC) و امتیازدهی اعتباری در ابر عمومی استفاده میکنند، بدون آنکه دادههای حساس مشتریان در معرض زیرساخت یا اشخاص ثالث قرار گیرد.

- هوش مصنوعی و یادگیری ماشین

سازمانها و تیمهای داده از محاسبات محرمانه برای آموزش و استنتاج مدلهای هوش مصنوعی روی دادههای حساس استفاده میکنند؛ بهگونهای که نه داده خام و نه خود مدل در معرض افشا قرار نگیرد.

- تبلیغات و بازاریابی

کسبوکارها با کمک Confidential Computing میتوانند دادههای مشتریان را برای تحلیل و ایجاد بینشهای بازاریابی به کار بگیرند.

- حاکمیت داده

با استفاده از محاسبات محرمانه، سازمانها میتوانند مطمئن باشند که دادهها مطابق قوانین جغرافیایی و مقررات محلی پردازش میشوند، حتی زمانی که زیرساخت پردازش در ابرهای جهانی قرار دارد.

- همکاری با پیمانکاران

به کمک Confidential Computing، همکاری با پیمانکاران، تأمینکنندگان و شرکای خارجی سادهتر و امنتر میشود؛ بدون نیاز به ارائه دسترسی مستقیم به دادههای خام یا سیستمهای داخلی سازمان.

مقایسه با سایر فناوریهای حفظ حریم خصوصی

در آخرین بخش میخواهیم نگاهی به جایگاه محاسبات محرمانه در کنار سایر فناوریهای حفظ حریم خصوصی بیندازیم تا تفاوتها، محدودیتها و مناسبترین سناریوی استفاده از هر کدام روشنتر شود.

|

فناوری |

مزیت | محدودیت |

کاربرد |

|

Confidential Computing |

کارایی بالا، امنیت زمان اجرا | نیاز به سختافزار خاص |

بارهای کاری ابری پیچیده |

|

Homomorphic Encryption |

حریم خصوصی مطلق | بسیار کند |

محاسبات ساده |

|

SMPC |

اعتماد بین چند طرف | پیادهسازی پیچیده |

تحلیل مشترک |

|

Differential Privacy |

سبک و سریع | کاهش دقت |

گزارشهای عمومی |

جمعبندی

محاسبات محرمانه بخشی از امنیت داده را پوشش میدهد که سالها نادیده گرفته شده بود: داده در حال پردازش.

حساسیت اطلاعات در این مرحله بهقدری بالاست که حتی رمزگذاری ذخیرهسازی و شبکه بهتنهایی پاسخگو نیست. امروزه فناوری بهاندازه کافی پیشرفت کرده است تا این خلأ امنیتی را با تکیه بر سختافزار، محیطهای ایزوله و اعتماد رمزنگاریشده برطرف کند.

Confidential Computing اگرچه نیازمند پیادهسازی دقیق است، اما برای سازمانهایی که با دادههای حساس، هوش مصنوعی و محیطهای ابری سروکار دارند، بهسرعت در حال تبدیل شدن به یک مؤلفه غیرقابلچشمپوشی در معماری امنیتی است.

پرسشهای متداول (FAQ)

آیا Confidential Computing جایگزین رمزگذاری میشود؟

خیر، مکمل آن است و لایه سوم امنیت داده را پوشش میدهد.

آیا فقط مخصوص ابر است؟

خیر، در Edge، IoT و حتی دیتاسنترهای خصوصی هم کاربرد دارد.

آیا برای همه سازمانها ضروری است؟

برای صنایع مقرراتمحور و دادهمحور، بهسرعت در حال تبدیل شدن به ضرورت است.