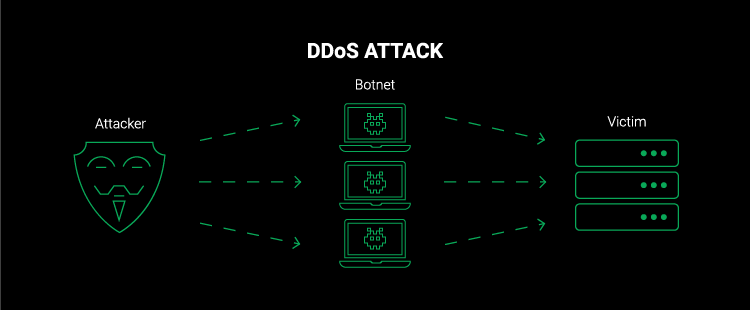

حمله انکار سرویس توزیع شده یا دیداس (DDoS) که مخفف کلمه A Distributed Denial-of-Service می باشد را می توان یک تلاش مخرب دانست که از سوی دیگران روی می دهد و هدف از آن ایجاد اختلال با ترافیک بسیار شدید در یک سرور می باشد. با این کار می توانیم سرویس شبکه مورد نظر و زیرساخت آن را از دسترس خارج کرده و ترافیک اینترنت را به آن روانه کنیم.

حملاتی که با نام دیداس شناخته می شوند، با استفاده از چندین کامپیوتر هک شده روی می دهند و منبعی مهم برای ترافیک به شمار می روند. باید در نظر داشته باشید که این کامپیوتر ها می توانند شامل کامپیوترهای معمولی، سرور ها و یا حتی اشیائی باشند که به اینترنت متصل شده اند. اگر بخواهیم از سطح بالا به حملات دیداس نگاه کنیم، ناگهان ترافیکی غیر عادی وارد یک سرور شده و تمامی راه ورود و خروج را مسدود می کند. این کار باعث می شود که ترافیک واقعی و منظم به مقصد و سرویس گیرنده ارسال نشود.

حملات دیداس چطور کار می کنند؟

برای انجام حملات مرسوم به دیداس در اینترنت، از دستگاه های متصل به اینترنت استفاده می شود. در واقع یک شبکه سازی شامل چند رایانه و یا حتی سایر دستگاه های متصل به اینترنت می شود و پس از این که این شبکه به بدافزار مورد نظر آلوده شد، از راه دور کنترل می شوند. این دستگاه ها که به عنوان زامبی شناخته می شوند، درخواست های بسیار متعددی را به سمت سرور ارسال می کنند و همین مسئله باعث می شود که دسترسی به سرور با اختلال همراه شود.

زمانی که یک بات نت (شبکه سازی) ایجاد شد، فردی که می خواهد حمله دیداس را انجام دهد، می تواند دستورالعمل را به صورت همزمان برای تمامی دستگاه های متصل ارسال کند.

زمانی که سرور یا شبکه قربانی توسط بات نت ایجاد شده مورد هدف قرار داده شود، هر ربات درخواست های مربوط به آدرس IP را ارسال خواهد کرد و همین امر باعث می شود که سرور یا شبکه تحت فشار قرار داده شود. همین مسئله باعث می گردد که ترافیک عادی راهی به IP مورد نظر نداشته باشد. به این دلیل که وجود ربات ها در دنیای اینترنت قانونی است، جداسازی ترافیک حمله های مرسوم به دیداس از ترافیک عادی کار چندان ساده ای نخواهد بود!

حمله دیداس چطور تشخیص داده می شود؟

مهم ترین علامتی که می توان برای حمله دیداس در نظر داشت این است که سایت یا سرور به طور مشخصی افت سرعت پیدا کرده و یا از دسترس خارج گردد. به این دلیل که عوامل دیگری که قانونی هم هستند نیز می توانند باعث بروز چنین مشکلی شوند، نیاز است که شخص صاحب سرور یا سایت نسبت به بررسی های لازم اقدام کند. در این راستا استفاده از ابزاری که برای تجزیه و تحلیل ترافیک سایت مورد استفاده قرار می گیرد لازم بوده و می تواند در تشخیص حملات دیداس مورد نیاز باشد. برای تشخیص باید به دنبال علامت هایی باشید که مشخصه های زیر را دارند :

- ترافیک ایجاد شده از یک آدرس IP یا یک محدوده مشخص از آدرس های IP باشد.

- سیل ترافیک از سوی کاربرانی که یک رفتار مشابه دارند انجام شده است، برای مثال نوع دستگاه ها یکسان است و یا موقعیت جغرافیایی و نسخه مرورگر مورد استفاده یکسان می باشد.

- میزان ترافیک برای یک صفحه به صورت غیر قابل توضیحی افزایش یافته است.

- الگو های ترافیکی عجیب هستند. برای مثال افزایش میزان ترافیک در ساعات فرد انجام می شود و یا هر دلیل دیگری که ثابت کند میزان ترافیک به صورت غیر طبیعی افزایش پیدا می کند.

البته علائم دیگری از دیداس وجود دارد که می تواند با شرایط فوق ناسازگار باشد و این مسئله بسته به نوع حمله مورد استفاده می تواند متغیر باشد.

با برخی از روش های رایج حملات دیداس بیشتر آشنا شوید

انواع مختلفی از حملات دیداس وجود دارند که می توانند قسمت های مختلفی از شبکه شما را هدف قرار دهند. برای این که بتوانیم چگونگی عملکرد این حملات را درک کنیم، نیاز داریم که بدانیم چطور می توان به یک شبکه مربوط به حمله متصل شد.

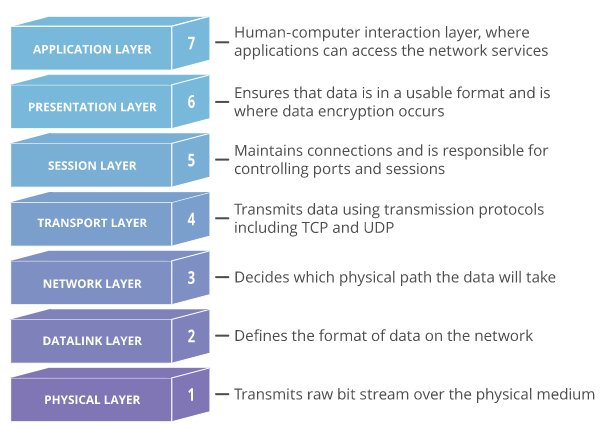

یک اتصال شبکه برای این حملات در اینترنت، از قسمت های مختلف شبکه یا لایه های شبکه تشکیل می شود. در واقع شبکه سازی برای حملات دیداس مانند ساخت یک خانه از پایه می باشد، هر لایه می تواند در مدل های مختلف و برای اهداف مختلف برای این دسته از حملات آماده شود.

مدل OSI که در قسمت پایین نمایش داده می شود، چارچوبی مفهومی را در اختیار شما قرار می دهد که می توانید با استفاده از آن درک بهترین از 7 لایه مجزا در شبکه داشته باشید :

به طور کلی هدف از تقریبا تمامی حملات دیداس ترافیک شبکه می باشد. با این حال، این حمله به دسته تقسیم بندی می شود و هر مهاجم می تواند از یک یا چند بردار مختلف برای حمله استفاده کند. این مسئله بسته به هدف حمله کننده انجام می شود.

حملات دیداس بر پایه لایه Application

اهداف این سری از حملات چیست؟ گاها مشاهده می شود که یک حمله DDoS در لایه هفتم مدل OSI انجام می شود. در واقع این سری از حملات با هدف تخلیه منابع هدف مورد استفاده قرار می گیرد و سرویس را از کار خواهد انداخت.

این سری از حملات دیداس در واقع در لایه ای از شبکه روی می دهد که صفحات وب بر روی سرور تولید می شوند و برای پاسخ دهی به درخواست های HTTP مورد استفاده قرار می گیرند. این سری از درخواست ها از لحاظ محاسباتی برای کلاینت می تواند بسیار ساده باشد ولی باید در نظر داشته باشید که پاسخگویی به این حمله از سوی سرور به سختی انجام می شود. این مسئله به این دلیل روی می دهد که چندین فایل از سوی سرور بارگیری می شوند و پرس و جوهایی برای پایگاه داده مورد استفاده قرار گرفته و در نهایت صفحه وب را اجرا خواهد کرد.

دفاع از سرور در برابر این سری از حملات بسیار سخت است چرا که تشخیص ترافیک مخرب از ترافیک های معمولی بسیار دشوار خواهد بود.

سرازیر شدن درخواست HTTP

این سری از حملات مانند فشار دادن و یا به روزرسانی در یک مرورگر به شمار می رود و در بسیاری از کامپیوتر ها مورد استفاده قرار می گیرد. این سری از حملات شامل تعداد زیادی از درخواست های HTTP بوده و به سرور ارسال می شود و باعث می شود که سرور از سرویس دهی خارج شود.

این سری از حملات می تواند ساده یا پیچیده باشد. ساده ترین پیاده سازی این سری از حملات دیداس با یک URL انجام می شود و آدرس های IP مربوط به شخص مهاجم، ارجاع داده می شود تا کاربر دسترسی به سایت پیدا کند. در نسخه های پیچیده ای که برای این سری از حملات می توان متصور بود، ارسال تعداد زیادی از آدرس های IP مربوط به مهاجم می باشد و آدرس های اینترنتی به صورت تصادفی با ارجاع دهی به صورت تصادفی باعث می شود که سرور از کار بیفتد.

حملات دیداس در لایه Protocol

هدف از این سری حملات چیست؟ حملاتی که بر اساس لایه پروتکل انجام می شود، به عنوان حملات خسته کننده نیز شناخته می شوند و باعث استفاده بیش از حد از منابع سمت سرور یا منابع تجهیزات شبکه مانند فایروال شده و باعث ایجاد اختلال در سرویس دهی می شود. در این سری از حملات، یک پروتکل از نقاط ضعف شبکه در لایه های سوم و چهارم پشته پروتکل برای غیر قابل دسترس کردن سرویس مورد استفاده قرار می گیرد.

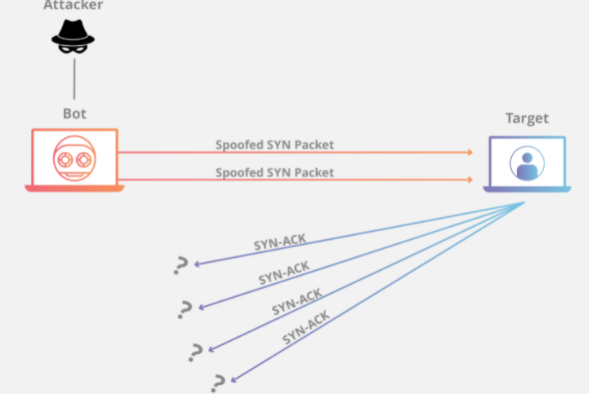

سیل SYN

حملاتی که به نام سیل SYN شناخته می شوند، در واقع مانند کارگری کار می کنند که در یک فروشگاه، درخواست های جلوی فروشگاه را دریافت می کنند. یک کارگر درخواستی را دریافت می کند، بسته را از انبار می آورد و منتظر می ماند که مشتری بسته را تایید کند. سپس کارگر می تواند این کار را برای شخص دیگری انجام دهد. در حالی که اگر یک مشتری بسته را تایید نکند، درخواست های بی جواب بسیار زیادی سیل به فروشگاه می شود.

در واقع این سری از حملات دیداس با ارسال تعداد زیادی از بسته های SYN انجام می شود و درخواست های اتصال اولیه بسیاری به سمت TCP می رود که از سوی آدرس های IP جعلی می باشد. در واقع توالی ارتباطاتی که انجام می شود باعث می شود تا اتصال آغاز نشده و منابع هدر رود. در واقع در این روش سرور خسته شده و باید منتظر تایید بماند.

حملات دیداس حجمی

این سری از حملات برای مصرف تمامی پهنای باند موجود میان سرور و اینترنت مورد استفاده قرار می گیرد و حجم زیادی از داده ها را با یک فرم خاص تقویت شده روی ترافیک ایجاد می کند. داده ها و درخواست ها از سوی بات نت ارسال می شود و باعث می شود که پهنای باند کاملا مشغول شود.

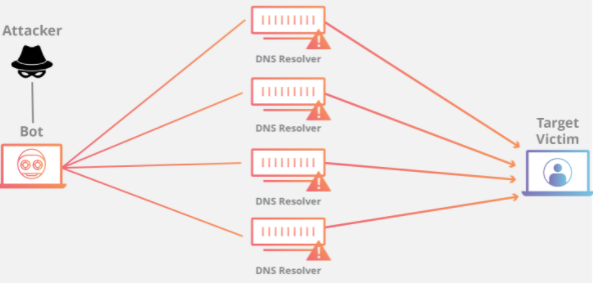

تقویت DNS

تقویت DNS دقیقا مشابه آن است که شما با یک رستوران تماس بگیرید و بگویید که شما از هر چیز منو یکی می خواهید! لطفا با من تماس بگیرید تا اطلاعات بیشتری را در خصوص سفارش با شما در میان بگذارم. در واقع شماره تلفن رستوران با تلاش برای تماس با شما در این شیوه کاملا مختل می شود و همین مسئله باعث می شود که بخش مهمی از یک رستوران از کار بیفتد. برای این سری از حملات دیداس از سرور های DNS درخواست می شود که برای آدرس های IP جعلی بسته ارسال شود.

از چه روندی برای کاهش میزان حملات دیداس استفاده کنیم؟

نگرانی اصلی که در خصوص روند کاهشی حملات دیداس مورد استفاده قرار می گیرد، تمایزی است که میان ترافیک مربوط به بات نت باید با ترافیک عادی قائل شد. برای مثال در صورتی که برای یک محصول در یک وب سایت شرکتی، بسیاری از افراد مشتاق خرید باشند، قطع کردن تمامی ترافیک می تواند یک کار کاملا اشتباه باشد. در واقع اگر شرکت به طور ناگهانی تمامی درخواست ها را به عنوان مهاجم بشناسد، این کار باعث قطع دسترسی مشتریان به فروشگاه خواهد شد.

مشکل اصلی برای جلوگیری از این حملات، مربوط به تشخیص مشتری واقعی و ترافیک فیک است. همانطور که در ابتدا بیان شد، حملات دیداس به روش های مختلفی روی می دهد و ترافیک باید از لحاظ طراحی به گونه ای باشد که از حملات تک منبع به صورت جعلی جلوگیری کند. این در حالی است که گاهی حملات یک منبع مشخص را ندارند و محاسبه کردن آن ها بسیار پیچیده است.

حمله دیداس می تواند چند بردار داشته باشد و از مسیر های متعدد می توانیم برای آن استفاده کنیم. با استفاده از این روش می توانیم کاری کنیم که به صورت بالقوه تلاش ها برای کاهش حملات تا حد بسیار زیادی کاهش پیدا کند که البته به این منظور از روش های مختلفی استفاده می شود.

گاها نیز برخی از حملات دیداس می تواند چند لایه از پروتکل شبکه را مختل کند. از این روی باید با دقت بسیار زیادی نسبت به استفاده از آن استفاده شود. پس بهتر است که حتما خدمات مربوط به جلوگیری از این حملات را برای سایت خود فعال سازی کنیم.

نتیجه گیری نهایی

حملات دیداس را می توان یکی از روش های اختلال در سرویس دهی دانست که امروزه مورد استفاده قرار می گیرد و به عنوان یک تهدید برای شبکه شناخته می شود. ما در این مقاله با شما همراه بودیم تا اطلاعاتی را در خصوص این سری از حملات را در اختیار شما قرار دهیم که یقینا می تواند برای شما مفید واقع شود. امروزه شرکت های ارائه خدمات مدیریت سایت می توانند به شما در جلوگیری و دفاع از سایت در برابر حملات دیداس کمک کنند. البته امنیت در اینترنت به معنای صد در صد نبوده و همواره می توان به دنبال روش های جدیدی برای این سری از حملات بود. شما می توانید با استفاده از این خدمات حداقل برای روش های شناخته شده دیداس مانع ایجاد کنید و این مسئله برای شما می تواند بسیار مفید واقع شود. در صورتی که می خواهید در خصوص حملات مرسوم به DDoS بیشتر بدانید، این مقاله برای شما مفید واقع خواهد شد.